サイドチャネル攻撃とは

最終更新日:2024.07.23ICTデバイスにおけるセキュリティの基本

サイドチャネル攻撃(side-channel attack)とは、ICカードや半導体機器といった攻撃対象のハードウェアを物理的に観測することで、内部の秘匿された情報を得る攻撃手法です。

例えばICカードや半導体チップなどは、通常は暗号化技術により正当な権限がない限り外部から干渉することはできないように製造されています。

しかしこれらの周辺に漏れ出る電磁波や、処理によって異なる消費電力の差などを観測して認証情報を推測したり、不正な電圧を印加することでセキュリティ上の防御処理をスキップしたりする手法があります。それら非破壊型の物理的攻撃を総称してサイドチャネル攻撃と呼んでいます。

度々ニュースにてサイドチャネル攻撃の報道がなされているため、それらを見て気になり訪れた方も多いかと思います。

ここでは「自社でも何らかの対策が必要なのか検討したい」という方のために、サイドチャネル攻撃についての基本的な解説と、攻撃を受けることで被害が甚大になるケース、及び具体的な取組みの仕方について、できるだけ専門用語に頼らず平易に解説することを試みます。

目次

サイドチャネル攻撃の基本的な解説

サイドチャネル攻撃にはいくつかの種類があります。これらについての原理や攻撃者がどのように攻撃を行なうのかについて、基本的な解説をいたします。

尚、セキュリティ分野の特性として、攻撃者に詳細な攻撃情報を知らせることは不適切であることから、最新の研究情報は一般の世に出ることはありません。十分に対策が取られてから遅れて一般に情報公開がされるという性質があります。

そのため、ハイリスクな性質を持つ機器の対策には暗号研究の専門家やハードウェアセキュリティ専門企業のサポートを受けることを推奨いたします。

暗号化機器に対する攻撃には、非侵襲攻撃と侵襲攻撃がある

攻撃者が攻撃を実行する際に、対象デバイスを変形・破壊してしまう(元に戻せない)攻撃は侵襲攻撃です。

これには従来電子顕微鏡などの高価な設備が必要でしたが、近年は技術発展と共に比較的安価な設備で実行できる侵襲攻撃も登場しており、一層の警戒が必要です。

それに対し、非侵襲攻撃は対象のデバイスを物理的に変形・破壊することなく、処理をするデバイスの側面から情報を得る/影響を与え操作する攻撃です。 この非破壊型の攻撃(非侵襲攻撃)をサイドチャネル攻撃と称しています。

サイドチャネル攻撃の種類

サイドチャネル攻撃の種類について代表的なものを解説します。

タイミング攻撃

システム側の処理時間(タイミング)の差異を観測することにより、認証情報を推測する攻撃です。

例えば入力されたパスワード(暗号鍵)をシステムが検証する際、入力された文字の先頭が正しい文字の場合、処理に掛かる時間が間違った文字を入力した場合と差異が生じるため、それを観測するイメージです。

このような処理の差異を観測することがサイドチャネル攻撃の基本で、後述する様々な攻撃方式においても基礎となります。

組込系のシステムではハードウェアの処理能力を低く抑えた構成で実装される傾向があるため、処理負荷の軽減とセキュアなコーディングの両面が求められるといえます。

電力解析攻撃

タイミング攻撃は処理時間を観測する攻撃でしたが、電力解析攻撃は電力消費量を観測することで内部処理の差異を把握する攻撃手法です。

これは単純電力解析攻撃と電力差分解析攻撃があります。

電磁波解析攻撃

半導体チップが処理を行なう際に、電磁波が漏洩します。この漏洩電磁波を観測することによって内部情報を得る攻撃手法です。

フォールト攻撃

フォールト攻撃(フォールトインジェクション攻撃)は、これまで説明してきた受動的な攻撃方法とは異なり、ハードウェアに外部から故意に誤りを注入する能動的な攻撃方法です。

誤りを注入しつつサイドチャネルを観測する方式で用いられることも多いため、ここではサイドチャネル攻撃の一つとして説明いたします。これにはさらにいくつかの種類があり、処理のタイミングを決めているクロックに信号を注入したり、電圧を印加しパルス形状を変化させたり、レーザー光をトランジスタに照射しメモリを書換える攻撃があります。

サイドチャネル攻撃への対策を検討する

どんな製品を扱う場合にリスクが高まるのかについて考察します。

また、サイドチャネル攻撃への対策にはどのような方法があるのかについて解説していきます。

サイドチャネル攻撃のリスクが特に懸念される分野

生命・健康・安全・資産の毀損される恐れがあるものや、突破されることで社会インフラの破綻や企業の信頼性を大きく揺るがすことに繋がるようなデバイスにおいては、サイドチャネル攻撃を十分に警戒する必要があります。

特にハイリスクな分野

- 自動車(車載ECUやCAN)

- 船舶、航空、鉄道など人の命を運ぶもの

- ATM、モバイルペイメントなどの金融システム

- 個人認証を担うICカード

- 生命健康に関わる医療分野

- 防犯

- 発電設備

- 軍事設備、軍用機器など

- IoT機器、情報家電

セキュリティ上の特段の配慮を要する分野では様々な攻撃例が報告されています。

攻撃ツールは容易に入手可能

特に海外では容易にハードウェアからの攻撃ツールが入手可能であり、日々新たな攻撃手法が開発されています。

これに対抗する形で世界中の暗号・セキュリティ研究者・ハードウェアベンダーにより日々対策が講じられています。

IoT/コネクテッドな世界では、あらゆるものがリスク要因に。

様々なものにICが搭載され、通信機能を持ち、暗号モジュールを有することでこれまでにない利便性を獲得できる世界に急速にシフトしています。もはやどの分野であってもまずは自社が持つリスクを知っておく必要があるでしょう。

また、上述のような攻撃・破壊活動のほか、リバースエンジニアリング対策としてもサイドチャネル攻撃に備えることは重要です。

サイドチャネル攻撃の事例

2021年に発表された論文にて、Apple社のiPhoneに対するサイドチャネル攻撃への防御の必要性が示されました。

具体的には、電磁波解析攻撃によりAES暗号の秘密鍵を特定できることが明らかにされました。

研究ではiPhone7が使用されましたが、iPhoneXまでの全てのモデルが同様の攻撃に対して脆弱であることが判明しました。

この研究結果は、論文発表前にApple社に報告され、既に対策が講じられています。

こうした研究発表を受けてサイドチャネル攻撃への防御意識が高まっており、海外のみならず日本国内でも多くの対策が進められています。

最新の状況について詳しく知りたい方は、個別にお話しさせていただきますので、お気軽にお問い合わせください。

サイドチャネル攻撃への対策方法

サイドチャネル攻撃に対しては、ハードウェア及びソフトウェアについて、耐タンパー性(外部から解析しにくい、読み取りしにくい、改変しにくい性質)の高い設計・実装とすることで対策を行ないます。

実装完了した製品をテストベンダー(評価機関)に持ち込み、評価を依頼することでサイドチャネル攻撃をはじめとするセキュリティリスクについての検査を行なうことは可能です。

しかし、全ての実装が完了してからテストを行なうと大きな手戻りが生じるリスクがあり、予定していた製品投入スケジュールの遅延や開発コストの増加などに繋がります。

そのため、社内においてサイドチャネル攻撃に対する知見を持ち設計・実装していくことが求められ、それには実際にサイドチャネル攻撃を再現するテスト環境があると便利です。

サイドチャネル攻撃の検査ソリューション Riscure

オランダRiscure社はワールドワイドに展開するセキュリティ専門企業であり、サイドチャネル攻撃のテストプラットフォーム製品を日本を含めた各国の政府機関、セキュリティラボ、研究機関、製造業の研究・開発室に提供しています。

今回はそのRiscureの製品を例に、サイドチャネル攻撃の検査ソリューション活用について言及します。

検査ソリューション活用のメリット

自社のデバイスがサイドチャネル攻撃に晒されたとき何が起こるのかを知るには、実際に検証してみることが一番です。

しかし、実際の攻撃者(クラッカー)のように、攻撃に必要な機器・計測器・ソフトウェアをバラバラに調達し、組み合わせて高度なサイドチャネル攻撃のテスト環境を構築するのは骨が折れます。

またそのような構成はサポートも期待できず、テストの有効性を確認する前に頓挫してしまうかもしれません。さらに、もし取組みが成功したとしてもそのような環境は非常に不安定で、環境による差異・テスト・実験の再現性への懸念という問題もつきまといます。

つまりこれから取組みを始めるシーンにおいて、自前で機器を揃えて環境構築することは難易度が高く、製品開発における自社の標準的な基準として扱うにも適さない可能性が高いということです。

そこで、企業がサイドチャネル攻撃について検証する場合、信頼できるセキュリティベンダーが提供するテストスイート製品を導入することを推奨しています。

ここでは、Riscureのサイドチャネル攻撃用検査ソリューションである、「Inspector SCA」を例に、どのようなテスト環境を構築することが可能なのか、簡単に解説いたします。

サイドチャネル攻撃検査ソリューション「Inspector SCA」の構成

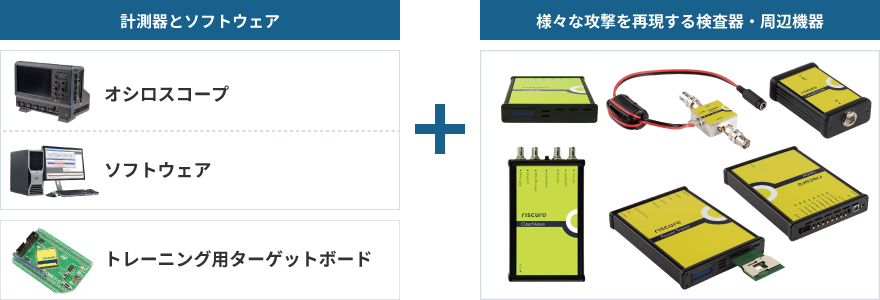

Inspector SCAには、サイドチャネル攻撃を観測するために必要な計測器とソフトウェアに加え、攻撃の種類に応じた専用の検査機・周辺機器をラインナップしています。

これらが一体となって、サイドチャネル攻撃を再現する環境がすぐに揃います。

また、サイドチャネル攻撃について学ぶためにトレーニング用のターゲットボードも付属しております。

サイドチャネル攻撃は理論だけで成り立つものではなく、実践による習熟も必要です。検証を開始する方がすぐに実験を開始でき、自社のデバイスで有効なテストができるようトレーニングを行なうことが可能です。

また、Riscure社のハードウェアセキュリティ専門家によるサポートを受けることで自信を持って取り組むことができるでしょう。

機器メーカー様へ

- 自社に関係ある話なのだろうか?

- やらない場合のリスクの度合いは?

- 機器の価格は?手間は掛かる?

等、個別にご案内いたします。オンライン会議も可能です。

お問い合わせ

ソリューション製品の導入に関するご相談などお気軽にご相談ください。